《大学计算机基础教程》第一章-笔记&课后习题

第一章

计算机基础知识

世界上第一台电子计算机是1946年2月14日诞生在美国宾夕法尼亚大学的电子数字积分计算机ENIAC。

美国数学家冯·诺依曼提出“程序存储方式”。将程序预先存放在计算机中,然后让其自动计算。

计算机发展进程:

| 基本电子元件 | 软件 | 主要应用 | |

|---|---|---|---|

| 第一代 | 电子管 | 机器语言、汇编语言 | 科学计算 |

| 第二代 | 晶体管 | 高级语言、操作系统 | 数据处理、过程控制 |

| 第三代 | 中、小规模集成电路 | 结构化、程序设计 | 文字、图像处理 |

| 第四代 | 大规模、超大规模集成电路 | 面向对象、程序设计 | 各个领域 |

在计算机4个阶段的发展进程中,计算机的性能越来越好,主要表现如下:1

2

3

4

5

6

7

81.生产成本越来越低。

2.体积越来越小。

3.运算速度越来越快。

4.耗电越来越少。

5.存储容量越来越大。

6.可靠性越来越高。

7.软件配置越来越丰富。

8.应用范围越来越广泛。

计算机发展的5种趋势:1

2

3

4

51.巨型化。

2.微型化。

3.网络化。

4.智能化。

5.多媒体化。

摩尔定律:集成电路芯片上所集成的电路的数目,每隔18个月翻一番。

计算机的分类:

按用途分类:通用计算机、专用计算机。

按计算机的规模分类:巨型计算机、大型计算机、小型计算机、微型计算机、工作站、嵌入式计算机。

计算机的特点:1

2

3

4

5

61.运算速度快。

2.计算精度高。

3.记忆能力强。

4.具有逻辑判断能力。

5.具有自动控制能力。

6.具有友好的人机交互界面。

计算机的应用主要有以下几个方面:1

2

3

4

5

6

71.科学计算。

2.数据处理。

3.自动控制。

4.计算机辅助系统。

5.人工智能。

6.网络应用。

7.多媒体技术应用。

现代计算机系统的数据均是以二进制编码形式存储的。

无论哪种进位计数制都有两个共同点,即按基数来进位、借位,用位权值来计数。

按基数进位、借位,就是在执行加法或减法时,要遵守“逢R进一,借一当R“的规则。

在任何一种数制中,一个数的每个位置上各有一个“位权值“。

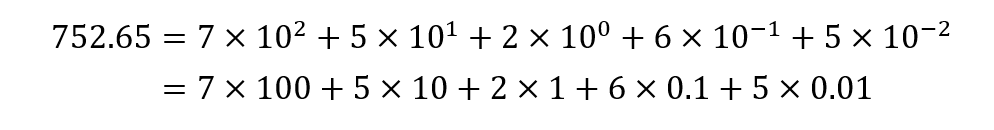

每个位置上的数符所表示的数值等于该数符乘该位置的位权值。如十进制数752.65可以表示成:

二进制只有两个不同的数字:0和1,并且是“逢二进一“。

二进制有两种不同类型的运算:算术运算和逻辑运算。

基本的逻辑运算有三种:逻辑与、逻辑或、逻辑非。

进制转换

1.二进制数转换为十进制数

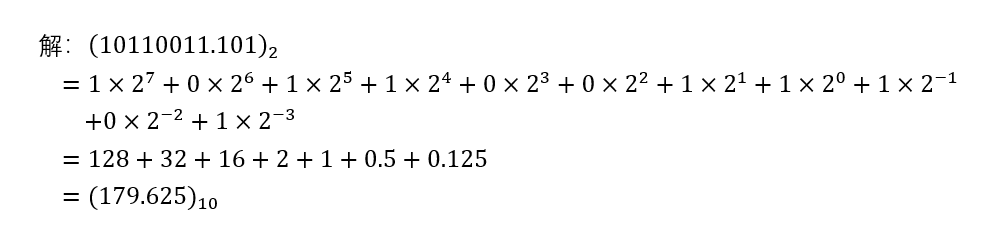

把二进制数转换为十进制数的方法是:将二进制数按权展开求和,即“按权求和“。

例:将(10110011.101)2转换为十进制数

2.十进制整数转换为二进制整数

方法是:把要转换的十进制数反复地除以2,直到商为0,所得的余数(从末位读起)(从下往上)就是这个数的二进制表示。这种方法简称为“除2取余法”。

同理 ,十进制整数转换成八进制整数的方法是“除8取余法”,十进制转换成十六进制整数的方法是“除16取余法”。

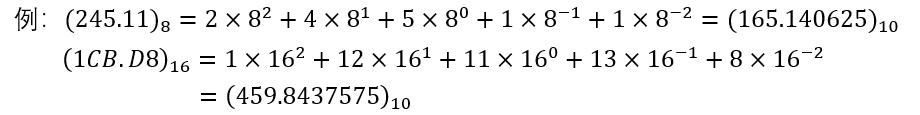

3.八进制、十六进制转换为十进制数

方法是:把数写成8或16的各次幂。

4.八进制数与二进制数之间的转换

由于八进制数的基数8是二进制数的基数2的3次幂,即2^3=8,1位8进制数相当于3位二进制数。因此,八进制数转换成二进制数时,只要将八进制数的每一位改写成等值的3位二进制数,即“1位变3位”。

同理,二进制数转换为八进制数时,“3位变1位”,不足3位用0补足。

5.十六进制数与二进制数之间的转换

由于2^4=16,1位十六进制数相当于4位二进制数,即“1位变4位”。

同理。二进制数转换为十六进制数时,“4位变1位”。

2023年11月29日 P1-12

8421BCD码:将一位十进制数用四位二进制数编码来表示。

常用的信息编码:

1.数值型数据编码。

2.西文字符编码。

3.汉字字符编码。

在计算机内部,字符必须用一种二进制编码来表示。国际上广泛采用的是美国标准信息交换码,简称ASCII码。

计算机病毒:编制者在计算机程序中插入的破坏计算机功能或者数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

计算机病毒具有以下主要特征:1

2

3

4

51.传染性。

2.隐蔽性。

3.潜伏性。

4.可触发性。

5.破坏性。

计算机病毒的传播途径:

1.可移动存储介质传染。

2.硬盘传染。

3.网络传染。

计算机病毒的主要危害:1

2

3

4

5

61.病毒发作对计算机信息数据的直接破坏作用。

2.非法侵占磁盘空间破坏信息数据。

3.抢占系统资源。

4.计算机病毒错误与不可预见的危害。

5.计算机病毒的兼容性对系统运行的影响。

6.计算机病毒给用户造成严重的心理压力。

网格计算实际上是利用互联网将分散于不同地域的计算机组织起来,成为一个虚拟的“超级计算机”。

网格计算具有两个优势:

1.数据处理能力超强。

2.能够充分利用网格中的闲置计算能力,从而实现资源的全面共享,

云计算是分布式计算的一种,指的是通过网络“云”将巨大的数据分解成无数个小程序,然后通过多台服务器组成的系统进行处理和分析这些小程序,并返回给用户。

云计算具有以下特点:1

2

3

4

5

6

71.超大规模。

2.虚拟化。

3.高可靠性。

4.通用性。

5.高可扩展性。

6.按需服务。

7.极其廉价。

2023年11月30日 P12-28

物联网是基于互联网、传统电信网等信息载体,让所有能够被独立寻址的普通物体实现互联互通的网络。

物联网可分为:感知识别层、网络构建层、管理服务层、综合应用层。

物联网具有以下特点:

1.物联网是各种感知技术的广泛应用。

2.物联网是一种建立在互联网上的泛在网络。

3.物联网具有智能处理的能力,能够对物体实施智能控制。

大数据是指所涉及的信息量规模巨大到无法通过传统软件工具,在合理时间内完成收集、管理和处理的数据集。

大数据的基本特征:1

2

3

41.数据体量巨大。

2.数据种类繁多。

3.价值密度低。

4.处理速度快。

人工智能可定义为:是一门研究如何构造智能机器或智能系统,使它能模拟和延申人类智能的学科。

2023年12月1日 P28-29

课后习题

一、简答题

1.计算机的发展经历了哪几个阶段?各阶段的主要特点是什么?

答:

第一代是电子管计算机。体积大、耗电多、运算速度低;

第二代是晶体管计算机。体积小、耗电少、运算速度快;

第三代是中、小规模集成电路计算机。体积更小、耗电更省、运算速度更快;

第四代是大规模、超大规模集成电路计算机,计算速度高达每秒百万次至百亿次。

2.计算机的发展趋势体现在哪几个方面?

答:1

2

3

4

51.巨型化。

2.微型化。

3.网络化。

4.智能化。

5.多媒体化。

3.按计算机的规模来分,共有哪几类?

答:1

2

3

4

5

61.巨型计算机。

2.大型计算机。

3.小型计算机。

4.微型计算机。

5.工作站。

6.嵌入式计算机。

4.冯·诺依曼理论的要点是什么?

答:

1.采用二进制形式表示数据和指令。

2.采用存储程序方式。

5.计算机有哪些特点?

答:1

2

3

4

5

61.运算速度快。

2.计算精度高。

3.记忆能力强。

4.具有逻辑判断能力。

5.具有自动控制能力。

6.具有友好的人机交互界面。

6.计算机主要有哪些应用领域?

答:1

2

3

4

5

6

71.科学计算。

2.数据处理。

3.自动控制。

4.计算机辅助系统。

5.人工智能。

6.网络应用。

7.多媒体技术应用。

7.计算机中为什么要采用二进制?

答:便于逻辑判断。二进制的“1”和“0” 与逻辑代数中“真”和“假”对应。

8.计算机病毒有哪些特征?

答:1

2

3

4

51.传染性。

2.隐蔽性。

3.潜伏性。

4.可触发性。

5.破坏性。

9.计算机病毒有哪些传播途径?

答:

1.可移动存储介质传染。

2.硬盘传染。

3.网络传染。

10.计算机病毒有哪些危害?

答:1

2

3

4

5

61.病毒发作对计算机信息数据的直接破坏作用。

2.非法侵占磁盘空间破坏信息数据。

3.抢占系统资源。

4.计算机病毒错误与不可预见的危害。

5.计算机病毒的兼容性对系统运行的影响。

6.计算机病毒给用户造成严重的心理压力。

11.云计算、物联网、大数据技术各自有什么特点?

答:1

2

3

4

5

6

7

8云计算具有以下特点:

1.超大规模。

2.虚拟化。

3.高可靠性。

4.通用性。

5.高可扩展性。

6.按需服务。

7.极其廉价。1

2

3

4物联网具有以下特点:

1.物联网是各种感知技术的广泛应用。

2.物联网是一种建立在互联网上的泛在网络。

3.物联网具有智能处理的能力,能够对物体实施智能控制。1

2

3

4

5大数据的基本特征:

1.数据体量巨大。

2.数据种类繁多。

3.价值密度低。

4.处理速度快。

12.结合实际谈一下云计算、物联网、大数据有哪些具体应用?

答:

云计算:搜索引擎、云相册。

物联网:智能交通、智能家居、智能物流、共享单车。

大数据:电子政务、通信、医疗、销售。

二、基础题

6. 解释下列术语。

(1)ASCII码

答:美国标准信息交换码。基于拉丁字母的一套电脑编码系统,主要用于显示现代英语和其他西欧语言。

(2)汉字输入码

答:指利用键盘输入汉字时对汉字的编码,有时也称为汉字的外码。

(3)汉字机内码

答:汉字最基本的编码。输入的汉字外码到机器内部都要转化成机内码,才能被存储和处理。

(4)汉字字形码

答:字形编码即字的形状的二进制数编码,用于显示和打印汉字。

三、选择题

1.世界上第一台电子计算机取名为( C )。

A. UNIVAC

B. EDSAC

C. ENIAC

D. EDVAC

2.计算机发展阶段的划分通常是按计算机所采用的( B )。

A. 内容存量

B. 电子器件

C. 程序设计语言

D. 操作系统

3.大规模和超大规模集成电路芯片组成的微型计算机属于现代计算机阶段的( D )。

A. 第一代产品

B. 第二代产品

C. 第三代产品

D. 第四代产品

4.个人计算机属于( D )。

A. 小型计算机

B. 中型计算机

C. 小巨型计算机

D. 微型计算机

5.从第一代计算机到第四代计算机的体系结构称为( D )体系结构。

A. 艾伦·图灵

B. 罗伯特·诺伊斯

C. 比尔·盖茨

D. 冯·诺依曼

6.下面有关计算机的特点的说法中,( C )是不正确的。

A. 运算速度快

B. 计算精度高

C. 所有操作是在人的控制下完成的

D. 具有记忆功能

7.早期的计算机主要应用是( A )。

A. 科学计算

B. 信息处理

C. 实时控制

D. 辅助设计

8.用来表示计算机辅助教学的英文缩写是( C )。

A. CAD(计算机辅助设计)

B. CAM(计算机辅助制造)

C. CAI(计算机辅助教学)

D. CAT(计算机辅助翻译)

9.下列4个不同进制的数中,其值最大的是( A )。

A. (11011001)_2

B. (75)_10

C. (37)_8

D. (A7)_16

10.下列一组数中,最小的数是( D )。

A. (2B)_16

B. (44)_10

C. (52)_8

D. (101001)_2

11.在微型计算机中,应用最普遍的字符编码是( C )。

A. BCD码

B. 补码

C. ASCII

D. 汉字编码

13.十进制的整数化为二进制整数的方法是( D )。

A. 乘2取整法

B. 除2取整法

C. 乘2取余法

D. 除2取余法

14.微型计算机中最小的数据单位是( D )。

A. ASCII码字符

B. 字符串

C. 字节

D. bit

15.在计算机中,字节的英文名字是( B )。

A. bit(比特)

B. byte(字节)

C. bou

D. baud

16.7位二进制数码共可表示( B )个ASCII字符。

A. 127

B. 128

C. 255

D. 256

17.十进制数的二进制编码是( A )。

A. BCD码

B. ASCII码

C. 机内码

D. 二进制码

18.在存储一个汉字机内码的两个字节中,每个字节的最高位分别是( B )。

A. 0和1

B. 1和1

C. 0和0

D. 1和0

19.下列叙述中,正确的是( D )。

A. 汉字的机内码就是国标码

B. 汉字的区位码就是国标码

C. 所有十进制小数都能准确地转换为有限位二进制小数

D. 正数的二进制补码就是原码本身

20.汉字在计算机系统内存储使用的编码是( B )。

A. 输入码

B. 机内码

C. 点阵码

D. 地址码

21.下列关于计算机病毒的叙述中,错误的是( C )。

A. 计算机病毒具有潜伏性

B. 计算机病毒具有隐蔽性

C. 感染过计算机病毒的计算机具有对该病毒的免疫性

D. 计算机病毒是一个特殊的寄生程序

22.下列叙述中,正确的是( B )。

A. 计算机病毒只有在网络环境下才传播

B. 计算机病毒具有隐蔽性

C. 计算机病毒只破坏程序

D. 计算机病毒是由于磁盘表面不清洁而造成的

2023年12月1日 P29-31

计算机的世界-课外拓展

URL-统一资源定位符

URL代表的是统一资源定位符(Uniform Resource Locator)。URL 无非就是一个给定的独特资源在 Web 上的地址。理论上说,每个有效的 URL 都指向一个唯一的资源。

这个资源可以是一个 HTML 页面,一个 CSS 文档,一幅图像,等等。而在实际中,也有一些例外,最常见的情况就是一个 URL 指向了不存在的或是被移动过的资源。

由于通过 URL 呈现的资源和 URL 本身由 Web 服务器处理,因此 web 服务器的拥有者需要认真地维护资源以及与它关联的 URL。

示例

1 | https://www.lingyin.xyz |

协议

HTTP 是协议。它表明了浏览器必须使用何种协议。它通常都是HTTP协议或是HTTP协议的安全版,即HTTPS 。 Web 需要它们二者之一,但浏览器也知道如何处理其他协议。 #### 域名 www.lingyin.xyz 是域名。它表明正在请求哪个 Web 服务器。或者,可以直接使用IP地址,但是因为它不太方便,所以它不经常在网络上使用。 #### 资源路径1 | https://www.lingyin.xyz/posts/5807.html |

/posts/5807.html 是网络服务器上资源的路径。